|

Ethereal (Wireshark) Tutorial

Einstieg in Ethereal (Wireshark)

Inhalt

Einleitung

Installation

Outlook Express sniffen

FTP sniffen

Sniffer untersuchen und analysieren den Netzwerkverkehr. So haben Administratoren die Chance Schwachstellen und Sicherheitslücken zu erkennen und so auch zu beheben. Im verkehrten Fall können leider natürlich auch Angreifer per Sniffer das Netz nach Schwachstellen absuchen. Deswegen ist es unvermeidbar, sich mit diesem Thema zu beschäftigen.

Aber auch für Privat Anwender kann das Thema interessant und hilfreich zu gleich sein. So kann man zum einem einiges über das Thema Netzwerktechnik, Protokolle usw. erfahren, zum anderen erfährt man mehr über die Sicherheitslücken im eigenen Netz und kann so sein Netz Sicher und Durchsichtbarer machen.

Sniffer scheinen am Anfang kompliziert zu sein. Dies ist aber nicht der Fall. Dies mag daher rühren, dass man wenn man keine Filter festlegt, ein Sniffer allen Netzwerkverkehr aufnimmt. So scheint das ganze überfüllt und undurchsichtbar. Deshalb sind Filter das A und das O bei Sniffern.

Um mit Sniffern an die benötigten Informationen zu gelangen gellten vor dem Sniffen immer folgen 3 Fragen zu beantworten.

1. Bei welchen Computer/n soll der Verkehr gesnifft werden

2. Welches Programm soll gefiltert werden

3. Welche Protokolle und welcher Port benutzt dieses Programm

Sind diese Fragen beantwortet kann es eigentlich los gehen.

So viel zur Theorie nun zur Praxis. Erstmal benötigen wir Ethereal (Wireshark). Das ist kostenlos und steht hier als DOWNLOAD zu Verfügung.

Ethereal bekam ein neuen Namen. Ab sofort heißt der Freeware Sniffer Wireshark. Da Wireshark kaum strukturelle Unterschiede zu Ethereal besitzt, wird es vor erst kein extra Tutorial zu Wireshark geben.

Nach dem Dowload folgt eine gewöhnliche Installation, beachten Sie bitte den unteren Hinweis.

Wichtig:

Stimmen Sie für die Installation von Win PCAP, nach der gewöhnlichen Ethereal (Wireshark) Installation zu. Dieses kleine Programm wird in geswitchten Netzten, sprich in Netzen in denen ein Switch hängt, benötigt. Damit kann der ganze Traffic umgeleitet werden, sodass dieser auch analysiert werden kann.

|

Nun wollen wir mal schauen, was alles auf die Reise im Datenverkehr geht, wenn wir mit dem Outlook Mails empfangen und verschicken.

1. Bei welchen Computer/n soll der Verkehr gesnifft werden

Die IP Adresse des eigenen PCs

2. Welches Programm soll gefiltert werden

Outlook

3. Welche Protokolle und welcher Port benutzt dieses Programm

POP3 – Port 110

SMTP – Port 25

IMAP – Port 143

Nun kann es endlich los gehen. Im ersten Beispiel wollen wir mal den Traffic im Netzwerk beobachten, der beim arbeiten mit Outlook statt findet. Bevor es los geht, müssen erst ein paar Einstellungen vor genommen werden. Grundsätzlich gibt es zwei Arten zu Filtern. Die eine legt den Filter am Anfang an fest, sodass nur der benötigte Traffic aufgezeichnet wird. Die andere Methode zeichnet den ganzen Traffic auf und lässt dann wahlweise nur bestimmte Protokoll durch die Filter anzeigen. In unserem Fall nehmen wir die erste Methode, da wir uns nur für das eine interessieren der restliche Traffic ist egal.

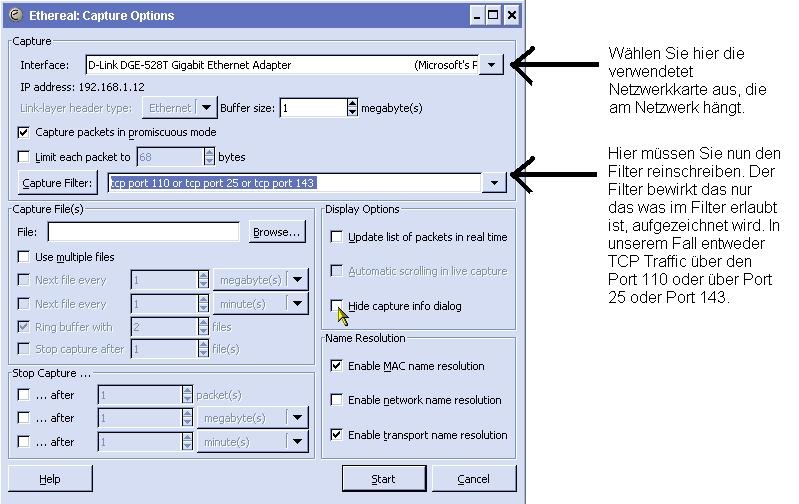

Um den Filter sowie die aktive Netzwerkkarte auswählen zu können, gehen wir erst auf „Capture“ und wählen dann die Option „Options“ an.

Zum vergrößern auf das Bild klicken

Nun können die Einstellungen für die Aufnahme festgelgt werden.

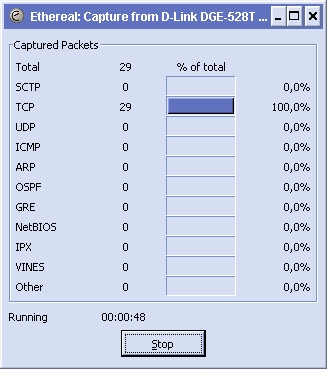

Ist man fertig mit den Einstellungen bestätigt man das ganze. Nun muss man noch schnell Outlook öffnen und Mails abrufen, damit es auch etwas zum aufzeichnen gibt. Jetzt beginnt die Aufnahme des Netzwerkverkehres. Man sieht wie viele Pakete insgesamt aufgezeichnet wurden, und wie viele einzelnen der verschiedenen Protokollen. In unserem Beispiel dürften nur TCP Pakete aufgezeichnet werden. Sollte dies nicht der Fall sein, stimmt etwas mit der Filtereinstellung nicht.

Hat man genügend Pakete eingefangen, dies geschieht nach eigenem Ermesse aber über 50 Stück sollten es schon sein, beendetet man das ganze mit Stop. Nun geht es an die Auswertung der gesammelten Pakete.

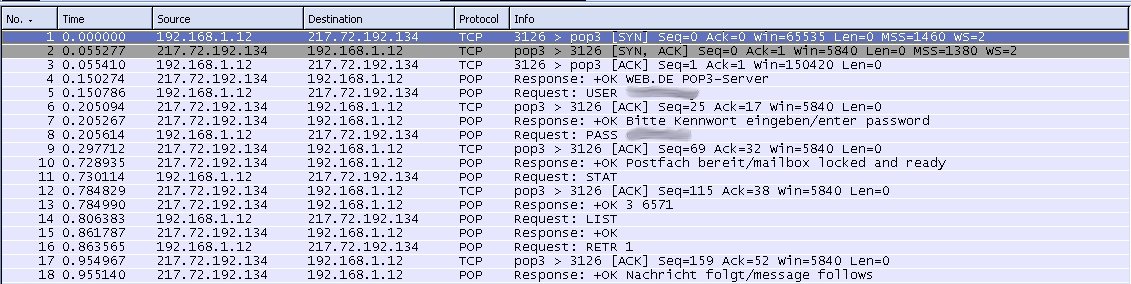

Zum vergrößern auf das Bild klicken

Jetzt zeigt der Sniffer erst sein wahres Gesicht. Hier erscheinen nun alle Pakete die aufgenommen wurden. Es fängt an mit einer Anfrage, von Outlook gefolgt von zwei Bestätigungen [ACK] Danach kommt die OK Antwort vom E-Mail Anbieter, in diesem Fall web.de. Nun weiss jemand schon bei welchem Mail Anbieter man ist. Dies dürfte kein Großes Geheimnis sein, auch der darauf Folgende User Request (Abfrage), der das Benutzerkonto anzeigt, sollte noch für keine Aufregung sorgen. Bei Folgende Request (Abfrage) sollte aber bei jedem Sicherheitbewußten Internet User alle Alarmglocken klingeln. Denn um sich authentifizieren zu können brauch man neben eine, Benutzernamen [USER] auch ein Passwort [PASS] Da bei Outlook das Passwort nicht verschlüsselt wird, sondern im Klartext übertragen wird, sieht man nun auch das Passwort, das natürlich wie schon erwähnt auch übertragen werden muss. So weiss ein Eindringling per Sniffer nun den Freemail-Anbieter, der Username und das Passwort. Kurz gesagt er hat alle Daten zusammen um sich in das Mailkonto einloggen zu können. Das dieser Angreifer diese Daten missbraucht dürfte wohl selbstverständlich sein.

Nach dem der Sniffer nun dieses Sicherheitsrisiko aufgezeigt hat, müssen nun Gegenmaßnahmen ergriffen werden. Zuhause im Heimnetzwerk kann man nun bei Outlook entweder das ganze mit SSL verschlüsseln, hier für wird aber ein Zertifikat benötigt, oder einfach gleich auf den kostenlosen E-Mail Client Thunderbird umsteigen, der die SSL-Verschlüsselung standardmäßig schon beinhaltet.

Als weiteres Versuchsobjekt, möchten wir einmal den Traffic untersuchen, der bei einer FTP-Übertragung stattfindet. Wir laden per FTP-Prorgamm (FTP Commander) ein paar Dateien auf einen Webspace. Auch hier bekommen wir durch den Sniffer, Username und Passwort heraus, sodass man mit genügen Kriminälen Hintergedanken, einiges anstellen könnte. Aber schauen Sie selbst.

Diesmal möchten wir uns mal an die zweite Filtermethode wagen. Sprich wir nehmen den ganzen Traffic aus, und blenden nachher nur das ein, was uns auch wirklich interessiert. Wir klicken wie auch im ersten Beispiel erst auf Capture, dann auf Options. Dort löschen wir nun unter Capture Filters, unsere ursprüngliche Filtereingabe raus, sodass das Feld leer ist. Nun nur noch die richtige Netzwerkkarte auswählen, falls das noch nicht geschehen ist. Jetzt kann die Aufnahme starten. Um wieder etwas aufnehmen zu können, starten wir diesmal ein FTP Programm, in unserem Beispiel das Programm: FTP Commander und übermitteln eine Datei, auf einen Webspace. Jetzt geht es wieder an die Auswertung.

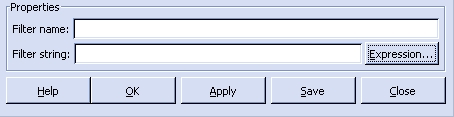

Da wir nun den gesammten Verkehr aufgenommen haben, müssen wir erst den interessanten Teil rausfiltern. Deshalb klicken wir nun erst einmal links oben auf Filter.

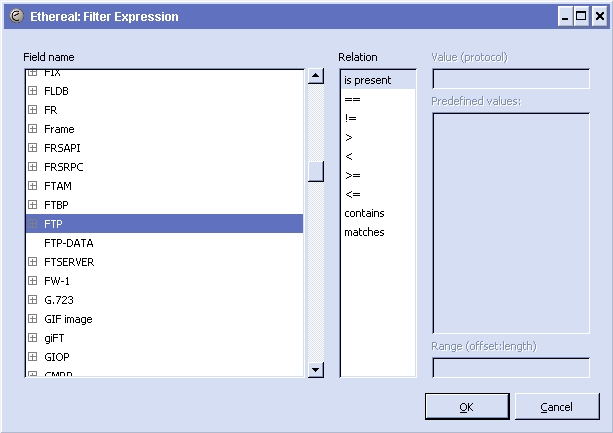

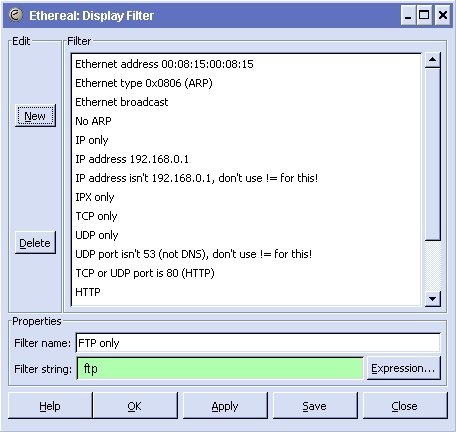

Dort müssen wir nun einen neuen Filter erstellen. Einfach auf Expression klicken.

Dort nach FTP suchen und bestätigen. Danach dem Filter einen Namen geben und auf Save klicken. Nun haben Sie einen neuen Filter erstellt, mit dem Sie auch noch später arbeiten können, ohnen ihn neu erstellen zu müssen.

Anschliessend noch mit Apply bestätigen, und schon ist der Filter aktiv.

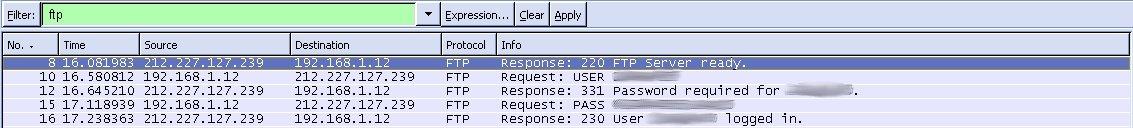

Nun erscheint wieder das übliche erschreckende Ergebniss. Angezeigt werden diesemal nur FTP Pakete. Wieder dabei sind Username sowie Passwort. Auch was übertragen wurde, findet man hier.

Zum vergrößern auf das Bild klicken

|

|